Air gap to rodzaj zabezpieczenia komputerowego. Polega na fizycznym odizolowaniu systemu lub sieci od innych systemów, zwłaszcza tych z dostępem do internetu. W praktyce oznacza to, że komputer czy sieć nie mają żadnych połączeń z zewnętrznymi sieciami. Wymiana danych odbywa się wyłącznie przez fizyczne nośniki, jak pendrive'y.

Metoda ta jest szczególnie popularna w miejscach wymagających najwyższego poziomu bezpieczeństwa. Stosują ją instytucje rządowe, wojskowe oraz infrastruktura krytyczna. Air gap skutecznie chroni przed zdalnymi atakami i złośliwym oprogramowaniem.

Kluczowe informacje:- Zapewnia najwyższy poziom ochrony danych wrażliwych

- Uniemożliwia zdalne ataki hakerskie

- Wymaga ręcznego przenoszenia danych między systemami

- Utrudnia aktualizację oprogramowania

- Może być podatny na błędy ludzkie podczas przenoszenia danych

- Nadal może być narażony na ataki wykorzystujące fale elektromagnetyczne

Czym jest air gap w systemach komputerowych

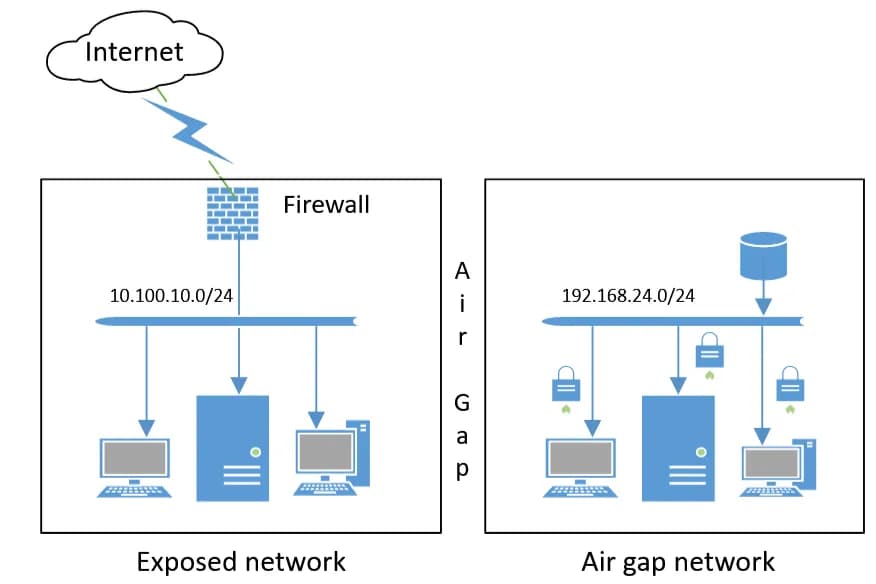

Air gap to zaawansowana metoda zabezpieczenia komputerowego, polegająca na całkowitym odcięciu systemu od zewnętrznych sieci. Fizyczna izolacja systemów gwarantuje najwyższy poziom ochrony przed cyberzagrożeniami.

W praktyce separacja sieci oznacza brak jakichkolwiek połączeń z internetem czy innymi niezabezpieczonymi sieciami. Taka izolacja skutecznie uniemożliwia zdalne ataki hakerskie i infekcje złośliwym oprogramowaniem.

- Całkowity brak połączeń sieciowych z zewnętrznymi systemami

- Transfer danych możliwy wyłącznie przez fizyczne nośniki

- Maksymalna ochrona przed cyberzagrożeniami

Jak działa fizyczna izolacja systemów komputerowych

Air gap tworzy rzeczywistą, fizyczną barierę między chronionymi danymi a światem zewnętrznym. System wykorzystujący tę metodę nie posiada żadnych kart sieciowych, modułów Wi-Fi czy Bluetooth.

Kluczowym elementem jest eliminacja wszystkich potencjalnych kanałów komunikacji z innymi sieciami. Komputery chronione przez air gap działają w całkowitej izolacji, często w specjalnie zabezpieczonych pomieszczeniach.

Wszelka wymiana danych wymaga użycia fizycznych nośników, które są starannie weryfikowane. Transport informacji odbywa się zgodnie ze ściśle określonymi procedurami bezpieczeństwa.

Czytaj więcej: Weryfikacja na BitBay: Jak szybko aktywujesz swoje konto?

Zastosowania air gap w infrastrukturze krytycznej

Ochrona infrastruktury krytycznej wymaga najwyższych standardów bezpieczeństwa ze względu na potencjalne katastrofalne skutki cyberataków. Systemy kontrolujące elektrownie, zapory wodne czy sieci energetyczne są głównym celem hakerów, dlatego izolacja komputerowa jest tu niezbędna. Wrażliwe dane i systemy sterowania muszą być chronione przed nieautoryzowanym dostępem z zewnątrz.

Instytucje rządowe i militarne rutynowo stosują air gap do zabezpieczenia tajnych informacji. Banki i instytucje finansowe wykorzystują tę metodę do ochrony krytycznych systemów transakcyjnych. Firmy farmaceutyczne i badawcze izolują w ten sposób cenne dane dotyczące własności intelektualnej.

| Sektor | Cel zastosowania | Chronione zasoby | Poziom izolacji |

| Wojsko | Ochrona tajemnic państwowych | Systemy dowodzenia, dane wywiadowcze | Całkowity |

| Energetyka | Zabezpieczenie systemów sterowania | Infrastruktura elektrowni | Wysoki |

| Finanse | Ochrona transakcji | Systemy bankowe, dane klientów | Selektywny |

| Badania i rozwój | Zachowanie poufności | Dokumentacja projektowa, patenty | Zróżnicowany |

Metody transferu danych w systemach izolowanych

Transfer danych w systemach z air gap wymaga specjalnych procedur bezpieczeństwa. Każdy nośnik przed użyciem jest dokładnie skanowany pod kątem złośliwego oprogramowania.

Kluczowe jest ograniczenie liczby osób z dostępem do fizycznych punktów transferu. Wszystkie operacje przenoszenia danych są szczegółowo dokumentowane i monitorowane.

- Dedykowane, szyfrowane dyski USB z kontrolą dostępu

- Jednokierunkowe bramki danych (data diody)

- Nośniki optyczne jednorazowego zapisu

- Specjalne stacje robocze do transferu z podwójnym systemem

- Skanery antywirusowe odizolowane od sieci

Zabezpieczenia towarzyszące podczas transferu danych

Proces transferu danych zawsze odbywa się w obecności upoważnionego personelu. Każda operacja jest weryfikowana przez drugą osobę zgodnie z zasadą czworga oczu.

Nośniki danych są przechowywane w sejfach z kontrolą dostępu. Wszystkie działania są rejestrowane w dziennikach systemowych i dokumentacji papierowej.

Regularne audyty bezpieczeństwa sprawdzają skuteczność procedur transferu. Personel przechodzi cykliczne szkolenia z aktualnych zagrożeń i metod ich neutralizacji.

Korzyści stosowania air gap w cyberbezpieczeństwie

Air gap zapewnia praktycznie nieprzeniknioną barierę przed atakami sieciowymi. Brak połączeń z internetem eliminuje ryzyko zdalnego włamania do systemu. Izolowany system jest odporny na większość znanych rodzajów cyberataków.

Wrażliwe dane pozostają bezpieczne nawet w przypadku globalnych incydentów bezpieczeństwa. Fizyczna izolacja systemów chroni przed wyciekiem informacji przez niezauważone kanały komunikacji. Organizacje mogą pewnie przechowywać i przetwarzać krytyczne dane bez obaw o ich kompromitację.

Bezpieczeństwo systemów krytycznych znacząco wzrasta dzięki eliminacji podatności związanych z siecią. Koszty obsługi incydentów bezpieczeństwa są zredukowane do minimum. Zgodność z restrykcyjnymi normami bezpieczeństwa staje się łatwiejsza do osiągnięcia.

| Korzyść | Praktyczne znaczenie |

| Eliminacja ataków sieciowych | Brak ryzyka zdalnego włamania |

| Ochrona przed wyciekiem danych | Pewność zachowania poufności informacji |

| Odporność na malware | Minimalizacja zagrożeń złośliwym oprogramowaniem |

| Zgodność z regulacjami | Łatwiejsze spełnienie norm bezpieczeństwa |

| Redukcja kosztów incydentów | Oszczędność na obsłudze problemów bezpieczeństwa |

Wpływ na bezpieczeństwo informacji wrażliwych

Air gap tworzy środowisko, w którym dane wrażliwe są praktycznie niemożliwe do wykradzenia. Organizacje mogą bezpiecznie przechowywać tajemnice handlowe, dane osobowe czy informacje państwowe. Właściwie wdrożona izolacja komputerowa eliminuje ryzyko wycieku przez cyberataki.

Systemy chronione przez air gap są odporne na większość nowoczesnych technik szpiegowskich. Tradycyjne metody cyberataków stają się bezużyteczne wobec fizycznie odizolowanych systemów. Hakerzy muszą pokonać rzeczywiste, fizyczne bariery, co drastycznie zwiększa poziom zabezpieczenia danych.

Wyzwania i ograniczenia systemów izolowanych

Air gap znacząco utrudnia codzienne operacje i wymianę danych. Aktualizacje oprogramowania stają się skomplikowanym procesem wymagającym manualnej interwencji.

Koszty wdrożenia i utrzymania systemów izolowanych są wysokie. Fizyczna izolacja systemów wymaga specjalnej infrastruktury i rygorystycznych procedur bezpieczeństwa.

Istnieje ryzyko błędów ludzkich podczas przenoszenia danych. Pracownicy mogą nieświadomie wprowadzić zagrożenie do izolowanego systemu.

Problemy rozwiązuje się przez rygorystyczne procedury i szkolenia personelu. Regularne audyty pomagają wykryć i naprawić potencjalne luki w zabezpieczeniach.

Zagrożenia dla systemów air gap

Nawet air gap nie jest w 100% odporny na wyrafinowane ataki wykorzystujące emisję elektromagnetyczną. Specjalistyczne urządzenia mogą przechwytywać dane z izolowanych komputerów przez analizę promieniowania elektronicznego. Zaawansowani atakujący opracowują coraz to nowe metody pokonywania barier fizycznych.

Izolacja komputerowa może zostać przełamana przez ataki socjotechniczne na personel. Pracownicy mogą nieświadomie przenosić złośliwe oprogramowanie na nośnikach USB. Insider threat pozostaje jednym z głównych zagrożeń dla systemów chronionych przez air gap.

Skuteczność air gap w obecnych czasach

Air gap pozostaje jedną z najskuteczniejszych metod zabezpieczenia komputerowego. W erze zaawansowanych cyberataków, fizyczna izolacja nadal stanowi nieprzekraczalną barierę.

Rosnąca liczba ataków na infrastrukturę krytyczną potwierdza wartość tej metody. Systemy chronione przez air gap skutecznie opierają się globalnym kampaniom cyberprzestępców.

Przyszłość przyniesie nowe wyzwania dla izolowanych systemów. Rozwój technologii kwantowych może zagrozić obecnym metodom szyfrowania danych.

Fizyczna izolacja systemów będzie ewoluować, adaptując się do nowych zagrożeń. Organizacje będą łączyć air gap z innymi zaawansowanymi technikami cyberbezpieczeństwa.

Przyszłość bezpieczeństwa krytycznych systemów

Air gap pozostaje niezastąpionym fundamentem ochrony najbardziej wrażliwych danych i systemów. Fizyczna separacja, mimo pewnych ograniczeń operacyjnych, zapewnia poziom bezpieczeństwa nieosiągalny przy użyciu innych metod. Dla instytucji rządowych, wojskowych czy operatorów infrastruktury krytycznej, jest to nie tyle wybór, co konieczność.

Wyzwania związane z wdrożeniem izolacji komputerowej - takie jak skomplikowany transfer danych czy wysokie koszty - są ceną wartą zapłacenia za niemal absolutną ochronę. Przyszłość prawdopodobnie przyniesie nowe zagrożenia, ale też udoskonalone metody implementacji air gap. Kluczem pozostanie równowaga między skuteczną izolacją a możliwością efektywnego działania chronionych systemów.

Organizacje rozważające wdrożenie air gap muszą pamiętać, że to nie tylko rozwiązanie techniczne, ale całościowa strategia bezpieczeństwa. Wymaga ona odpowiednich procedur, przeszkolonego personelu i ciągłego doskonalenia. Tylko takie kompleksowe podejście pozwoli w pełni wykorzystać potencjał fizycznej izolacji w ochronie krytycznych zasobów.